Removedelta-homes.com virus (Removal Guide)

Delta-Homes is a browser hijacker, which is promoted

via other free downloads, and once installed it will change your browser

homepage and default search engine to delta-homes.com.

This in itself is not considered malicious as there are many legitimate

programs that change these settings as well. What is considered malicious,

though, is that it will also append the argumenthttp://www.delta-homes.com/ to

random Windows shortcuts on your desktop and your Windows Start Menu.

delta-homes.com

will display advertisements and sponsored links in your search results, and may

collect search terms from your search queries. The delta-homes.com hijack is

used to boost advertising revenue, as in the use of blackhat SEO, to inflate a

site’s page ranking in search results.

delta-homes.com

it’s technically not a virus, but it does exhibit plenty of malicious traits,

such as rootkit capabilities to hook deep into the operating system, browser

hijacking, and in general just interfering with the user experience. The

industry generally refers to it as a “PUP,” or potentially unwanted program.

delta-homes.com

homepage got on your computer after you have installed a freeware software

(video recording/streaming, download-managers or PDF creators) that had bundled

into their installation this browser hijacker.

For example, when you install Vplay, you will also agree to change your default

browser homepage and default search engine to delta-homes.com.

However when you uninstall Vplay from your computer, your web browser’s default

settings will not be restored. This means that you’ll have to remove

delta-homes.com homepage from your favorite web browser manually.

You should always

pay attention when installing software because often, a software

installer includes optional installs, such as this delta-homes.com hijacker. Be

very careful what you agree to install.

Always opt for the custom installation and deselect anything that

is not familiar, especially optional software that you never wanted to download

and install in the first place. It goes without saying that you should not

install software that you don’t trust.

delta-homes.com

redirect- Virus Removal Guide

This page is a

comprehensive guide, which will remove Delta-Homes.com from your Internet

Explorer, Firefox and Google Chrome.

Please perform all the steps in the correct order. If you have any questions or

doubt at any point,STOP and ask for our assistance.

STEP

1: Remove Delta-Homes.com browser hijacker from your computer with

AdwCleaner

STEP 2:

Remove Delta-Homes.com from Internet Explore, Firefox and Google Chrome with

Junkware Removal Tool

STEP 3:Clean

up the various Windows shortcuts that have been hijacked by Delta-Homes.com

virus

STEP

4: Remove Delta-Homes.com malicious files with Malwarebytes Anti-Malware

Free

STEP 5:

Double-check for the Delta-Homes.com infection with HitmanPro

STEP 1: Remove

Delta-Homes.com browser hijacker with AdwCleaner

The AdwCleaner

utility will scan your computer for Delta-Homes.com malicious files that may

have been installed on your computer without your knowledge.

1.

You

can download AdwCleaner utility from the below link.

ADWCLEANER DOWNLOAD LINK (This link will

automatically download AdwCleaner on your computer)

2.

Before

starting AdwCleaner, close all open programs and internet browsers,

then double-click on the AdwCleaner icon.

If Windows prompts you as to whether or not you wish to run AdwCleaner, please

allow it to run.

3.

When

the AdwCleaner program will open, click on the Scan button as

shown below.

AdwCleaner will now start to search for Delta-Homes.com malicious files that

may be installed on your computer.

4. To remove the Delta-Homes.com malicious files that were detected in the previous step, please click on the Clean button.

AdwCleaner will now prompt you to save any open files or data as the program

will need to reboot the computer. Please do so and then click on the OK button.

STEP 2: Remove

Delta-Homes.com from Internet Explore, Firefox and Google Chrome with Junkware

Removal Tool

Junkware Removal

Tool is a powerful utility, which will remove Search.Delta-Homes.com from

Internet Explorer, Firefox or Google Chrome, and will double-check for any

other compromised Windows shortcuts.

1.

You

can download the Junkware Removal Tool utility from the below

link:

JUNKWARE REMOVAL TOOL DOWNLOAD LINK (This

link will automatically download the Junkware Removal Tool utility on your

computer)

2.

Once

Junkware Removal Tool has finished downloading, please double-click on

the JRT.exe icon as seen below.

If Windows prompts you as to whether or not you wish to run Junkware Removal

Tool, please allow it to run.

3. Junkware Removal Tool will now start, and at the Command Prompt, you’ll need to press any key to perform a scan for the Delta-Homes.com virus.

Please be patient as this can take a while to complete (up to 10 minutes)

depending on your system’s specifications.

4. When the scan Junkware Removal Tool will be

completed, this utility will display a log with the malicious files and

registry keys that were removed from your computer.

STEP 3: Clean

up the various Windows shortcuts that have been hijacked by Delta-Homes.com

virus

1.

Search

for your browser shortcut (Desktop, Taskbar or Start Menu Shortcut), then right

click on it and select Properties.

2.

In the Shortcut tab,

in the Target field, remove the http://www.Delta-Homes.com argument.

Basically, there should be only the path to browser executable file. Nothing

more.

If you are

experiencing problems while trying to remove the Delta-Homes.com search

shortcut hijack, you can download Shortcut Cleaner from the

below link, and then you’ll just need to run this utility to fix your Windows

shortcuts. When it is done, it will show you a log that contains a list of shortcuts

that were cleaned.

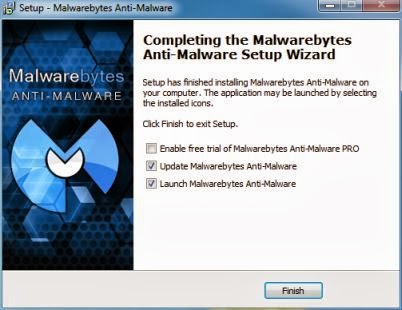

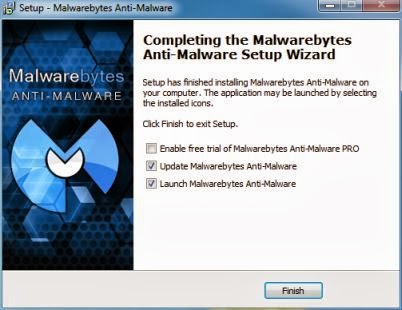

STEP 4: Remove

Delta-Homes.com malicious files from your computer with Malwarebytes

Anti-Malware Free

1.

You

can download Malwarebytes Anti-Malware Free from the below

link,then double click on it to install this program.

MALWAREBYTES ANTI-MALWARE DOWNLOAD LINK (This

link will open a download page in a new window from where you can download

Malwarebytes Anti-Malware Free)

2.

When

the installation begins, keep following the prompts in order

to continue with the setup process.

Do not make any changes to default settings and when the program

has finished installing, click on the Finish button.

3.

On the Scanner tab,

select Perform quick scan and then click on the Scan button

to start scanning your computer.

4.

Malwarebytes’

Anti-Malware will now start scanning your computer as shown below.

5. When the Malwarebytes scan will be

completed,click on Show Result.

5. You

will now be presented with a screen showing you the malware infections that

Malwarebytes’ Anti-Malware has detected.Please note that the infections found

may be different than what is shown in the image.Make sure that everything is Checked

(ticked) and click on the Remove Selected button.

STEP 5: Double

check for the Delta-Homes.com infection with HitmanPro

1.

You

can download HitmanPro from

the below link, then double click on it to start this program.

HITMANPRO

DOWNLOAD LINK (This link will open a new web page from where

you can download HitmanPro)

2.

HitmanPro

will start and you’ll need to follow the prompts (by clicking on the Next button)

to start a system scan with this program.

3.

HitmanPro

will start scanning your computer for malware, as seen in the image below.

4.

Once

the scan is complete,you’ll see a screen which will display all the infected

files that this utility has detected, and you’ll need to click on Next to

remove these malicious files.

5.

Click Activate

free license to start the free 30 days trial and remove all the malicious

files from your computer.

Your computer

should now be free of the Delta-Homes.com infection. If your current anti-virus

solution let this infection through, you may want to consider purchasing the PRO version of Malwarebytes Anti-Malware to

protect against these types of threats in the future.

If you are still experiencing problems while trying to remove Delta-Homes.com

hijacker from your machine, please start a new thread in our Malware Removal Assistance forum.